Báo điện tử New York Times bị tin tặc tấn côngTin tặc Syria tấn công 3 báo mạng Mỹ

Phóng to Phóng to |

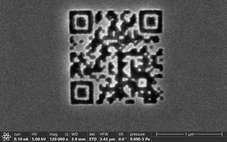

| Biểu tượng của nhóm "Chiến binh điện tử Syria" (Syrian Electronic Army - SEA) - Ảnh: Internet |

Ngày 28-8, người dùng truy cập vào website báo điện tử New York Times, Huffington Post (Anh) lẫn mạng xã hội Twitter đều bị điều hướng sang một tên miền do nhóm hacker SEA điều khiển. Cả hai "nạn nhân" đều xác nhận về vụ tấn công này, và nhóm hacker SEA cũng lên tiếng nhận trách nhiệm với thông điệp "Media is going down..." (tạm dịch: Truyền thông đang gục ngã).

| Sau lần tấn công hạ gục New York Times lần đầu tiên, nhóm "Chiến binh điện tử Syria" đã cho thấy không cần tấn công trực diện, họ vẫn có thể hạ mục tiêu qua mục tiêu trung gian là bên thứ ba có liên quan. |

Báo in New York Times ngay sau sự cố thông báo cụ thể: "Người dùng tại Mỹ không thể truy cập website của chúng tôi trong một khoảng thời gian vào ngày thứ ba (27-8)". "Sự việc là kết quả của một đợt tấn công từ bên ngoài vào hệ thống đăng ký tên miền của chúng tôi". Ngày 28-8, Twitter cũng xác nhận dữ liệu tên miền (DNS) của mình đã bị "hiệu chỉnh trái phép", bao gồm cả tên miền twimg.com dùng để lưu trữ các ảnh người dùng đăng tải lên mạng xã hội này.

Vậy nhóm hacker SEA đã làm thế nào để cùng lúc điều hướng truy cập của ba website lớn? Câu hỏi đã được các chuyên gia phân tích bảo mật giải đáp: Melbourne IT, một công ty đăng ký tên miền tại Úc.

SEA đã làm điều đó như thế nào?

Không dùng phương thức làm nghẽn băng thông bằng tấn công từ chối dịch vụ (DDoS), hay thâm nhập dữ liệu web qua các lỗi hay phương thức SQL Injection, lây nhiễm mã độc..., nhóm hacker SEA chỉ cần đến một chiếc chìa khóa vàng để "hạ" ba tên miền, đó là DNS (Hệ thống tên miền - Domain Name System giúp ánh xạ và phân giải giữa địa chỉ IP dạng số và dạng tên miền website.com, nên người dùng thay vì nhớ các con số IP khó nhớ như 123.30.128.10 thì chỉ cần gõ vào trình duyệt tên miền website như tuoitre.vn để truy cập).

Để biết SEA đã sở hữu "chìa khóa vàng" DNS bằng cách nào thì bạn đọc cần tham khảo qua cấu trúc hoạt động cơ bản của hệ thống tên miền (DNS).

* Xem: Giải mã vụ tấn công mạng lớn nhất trong lịch sử

Về cơ bản, DNS ngày nay là một hệ thống phân cấp của các máy chủ tên miền gốc, các máy chủ DNS chứng thực tên miền, các máy chủ DNS đệ quy. Đa số những máy chủ gốc (root) được vận hành bởi những tổ chức lớn như ICANN, RIPE hay VeriSign, và hầu hết có nhiệm vụ lưu trữ một danh sách các máy chủ chứng thực tên miền. Những máy chủ chứng thực tên miền là những cơ sở dữ liệu, giúp chứng thực tên miền (ví dụ: tuoitre.vn) đã được đề cử là một nguồn "đáng tin cậy" của tiến trình phân giải tên miền sang địa chỉ IP. Theo đó, bất cứ địa chỉ IP nào được lưu trữ trong máy chủ chứng thực tên miền thì đó cũng là địa chỉ IP mà trình duyệt web người dùng nhận.

Riêng các máy chủ DNS đệ quy thường được vận hành bởi các nhà cung cấp dịch vụ Internet (ISP) hoặc các doanh nghiệp như OpenDNS hay Google, thực hiện nhiệm vụ chính qua hai bước tạm minh họa gồm: đến máy chủ tên miền gốc để hỏi về máy chủ chứng thực tên miền, sau đó đến máy chủ chứng thực để hỏi địa chỉ IP.

Phóng to Phóng to |

| Hệ thống DNS đã trở thành mục tiêu cho các đợt tấn công quy mô lớn của các nhóm hacker có tổ chức - Ảnh minh họa: Internet |

Ở góc độ người dùng cuối là khách truy cập website, họ tương tác với DNS qua các máy chủ DNS đệ quy để truy cập vào website đích. Đối với chủ nhân tên miền, khi cập nhật địa chỉ IP hay các thông số DNS, họ chỉ tương tác với máy chủ chứng thực tên miền chứ không bao giờ thực sự tương tác trực tiếp với máy chủ gốc.

Mấu chốt vấn đề là ở đây khi các máy chủ gốc và các máy chủ DNS đệ quy hoàn toàn tin tưởng vào máy chủ chứng thực. Khi thay đổi thông số trong máy chủ chứng thực, nó sẽ tự động ảnh hưởng đến tất cả người dùng Internet chỉ sau vài phút hoặc vài giờ tùy cấp độ tên miền. Nếu hacker thâm nhập vào máy chủ chứng thực, họ có thể điều hướng người dùng sang địa chỉ IP khác với cùng tên miền đó (thay vì tên miền A phải là địa chỉ IP B, thì hacker thay bằng IP C cho tên miền A).

| Trong ba phút ngày 28-8, máy chủ của nhóm hacker SEA đã không đảm đương nổi lượng truy cập rất lớn của độc giả New York Times khi họ bị điều hướng truy cập từ website nytimes.com sang website giả của SEA dựng lên (thông tin do nhóm SEA cập nhật trên Twitter - @Official_SEA16). |

Đến đây vấn đề đã được hé mở về cách thức nhóm hacker SEA điều hướng khách truy cập vào ba website New York Times, Huffington Post và Twitter về địa chỉ IP của mình.

Kế đến, cả ba website trên đều được quản lý bởi Công ty Melbourne IT. Khi một trong ba muốn đổi thông số IP trong máy chủ chứng thực, họ chỉ cần đăng nhập vào phần quản trị tên miền (control panel) do Melbourne IT cung cấp với tên tài khoản và mật khẩu (username/password). Bất kỳ ai có tài khoản này cũng có thể thay đổi thông số DNS.

Mục tiêu của nhóm hacker SEA dần thu hẹp lại trong phạm vi tài khoản, và mánh lới đơn giản thường được hacker sử dụng là "lừa đảo" (phishing) đã được áp dụng.

Theo thông tin Melbourne IT cung cấp đến các khách hàng, một tài khoản đại lý bán lẻ tên miền (reseller) đã bị hack. Hiện Melbourne IT đã tạm khóa các tài khoản bị ảnh hưởng, thông báo đến khách hàng thay đổi mật khẩu, nhưng từ chối công bố chi tiết email lừa đảo (phishing) giả dạng được gửi từ một nguồn đáng tin cậy. Để gia tăng niềm tin đối với "nạn nhân", email cung cấp nhiều thông tin hữu ích nhằm đánh lạc hướng và giảm sự cảnh giác, cung cấp thông tin đăng nhập vào tài khoản quản lý DNS tên miền website.

"Tổn thất đã có thể lớn hơn rất nhiều"

Đó là nhận định của nhiều chuyên gia bảo mật nổi tiếng, bao gồm cả tạp chí Forbes khi nhận định về vụ việc. Nhóm hacker SEA chỉ mới đưa ra thông điệp "cảnh báo" chứ không thực hiện một cuộc "tấn công liên hoàn" như điều hướng khách truy cập ba website "nạn nhân" vào các trang web giả mạo để lấy thông tin nhạy cảm, lây nhiễm mã độc... Hơn nữa, sau lần tấn công hạ gục New York Times lần đầu tiên, nhóm SEA đã cho thấy không cần tấn công trực diện, họ vẫn có thể hạ mục tiêu qua mục tiêu trung gian là bên thứ ba có liên quan.

|

Khóa chặt cửa để bảo vệ tên miền Hầu hết các dịch vụ đăng ký tên miền hiện nay đều cung cấp chức năng "khóa cửa" (Lock) và "mở khóa" tên miền. Khi thiết lập chế độ "khóa", hệ thống sẽ không cho phép bất kỳ ai thay đổi, di chuyển hay xóa thông số DNS đã nhập trước đó, bao gồm cả chủ nhân tài khoản. Nhưng đồng thời bên dịch vụ cũng cung cấp bảng điều khiển để chủ nhân tự mở khóa, do đó, việc hacker đã chiếm tài khoản tìm cách mở khóa và thay đổi DNS chỉ là vấn đề thời gian. Do đó, các chuyên gia khuyến cáo đơn vị quản lý tên miền các tổ chức, doanh nghiệp lớn nên có phương thức giao tiếp trực tiếp bên ngoài khi cần "mở khóa". Khi bị tấn công, tên miền Twitter.com đang ở chế độ "khóa" nên nhóm hacker SEA đã không thể thay đổi nội dung giao diện trang chủ (deface), nhưng tên miền báo điện tử New York Times (nytimes.com) lại để "mở". Theo hacker nổi tiếng H.D.Moore, vào thời điểm nhóm hacker SEA mở cuộc tấn công, tên miền của nhiều website lớn lưu trữ tại Melbourne IT đã "không khóa" (unlocked), có thể bị ảnh hưởng bởi cuộc tấn công tương tự gồm: Adobe.com, Acrobat.com, AngelFire.com, AOL.com, AOL.co.uk, ANZ.com, BarnesandNoble.com, Canon.com, Cisco.com, Discovery.com, GettyImages.com, IBM.com, ICQ.com, Mail.com, Lycos.com, McAfee.com, Norton.com, TechCrunch.com, Vine.co, VMWare.com, whois.net, Toshiba.com, Starbucks.com, SonyMobile.com... (theo Mashable, AllThingSD) |

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận