Coldroot có khả năng tấn công các hệ điều hành MacOS, Windows và Linux, nhưng nhắm mục tiêu chính là Mac - Ảnh: iStock.

Coldroot vốn đã được cung cấp dùng thử miễn phí trên GitHub kể từ 30-3-2016 nhưng vẫn chưa bị phát hiện bởi bất cứ phần mềm chống virus nào cho đến nay, chỉ được cảnh báo "nguy hiểm" trên 18 trong số 60 công cụ chống virus mà thôi.

Patrick Wardle, giám đốc nghiên cứu tại Digital Security, cho biết: "Từ ngày 1-1-2017, mã độc này đã được bày bán chính thức bởi tác giả có mật danh "Coldzer0" trên các thị trường ngầm, được quảng cáo là có khả năng tấn công các hệ điều hành MacOS, Windows và Linux, nhưng nhắm mục tiêu chính là Mac."

Coldroot được giả mạo dưới dạng trình điều khiển âm thanh của Apple có tiêu đề "com.apple.audio.driver2.app". Khi nhấp chuột vào, người dùng sẽ được yêu cầu xác thực các thông tin quan trọng về MacOS.

Sau khi thông tin được đăng nhập, mã độc này sẽ được kích hoạt, ghi âm, ăn cắp mật khẩu, sửa đổi cơ sở dữ liệu riêng tư TCC.db, đổi tên và xóa các tập tin, thực hiện các quy trình tải dữ liệu, cho phép các quyền truy cập máy tính từ xa để thực hiện xâm nhập hệ thống.

Wardle nói thêm: "Coldroot không đặc biệt tinh vi nhưng khá hoàn thiện tính năng. Nguy hiểm nhất là nó có khả năng duy trì hệ thống bị nhiễm độc bằng cách liên tục tự cài đặt, có nghĩa là mã độc sẽ tự động khởi chạy mỗi khi hệ thống bị xâm nhập được khởi động lại."

Tuy nhiên, may mắn là Coldroot hiện không thể tấn công trên các hệ điều hành mới hơn như MacOS High Sierra vì Apple bây giờ bảo vệ TCC.db thông qua System Integrity Protection (SIP).

Dẫu vậy, nếu muốn giữ an toàn, người dùng Mac vẫn nên cập nhật và chạy phiên bản mới nhất của MacOS.

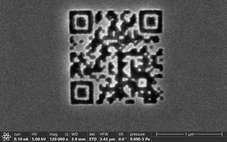

Nguy hiểm nhất là nó có khả năng duy trì hệ thống bị nhiễm độc bằng cách liên tục tự cài đặt, có nghĩa là mã độc sẽ tự động khởi chạy mỗi khi hệ thống bị xâm nhập được khởi động lại - Ảnh: Patrick Wardle.

Tối đa: 1500 ký tự

Hiện chưa có bình luận nào, hãy là người đầu tiên bình luận